Después de años de piratear servidores informáticos para lavar millones de dólares, los famosos operadores de botnets Ebury pasaron a la sombra en 2021. De repente, resurgieron.

La nueva evidencia surgió durante una investigación policial en los Países Bajos. Se denunció un robo de criptomonedas a la Unidad Nacional de Delitos de Alta Tecnología (NHTCU). En el servidor de la víctima, los ciberpolicías encontraron un enemigo familiar: Ebury.

Una investigación ha revelado nuevos objetivos para el malware. Ebury ha revolucionado el robo de carteras Bitcoin y datos de tarjetas de crédito.

Busque ayuda de NHTCU ESETEmpresa eslovaca de ciberseguridad. La solicitud reabrió un caso que Marc-Etienne Léveillé había estado investigando durante más de diez años.

En 2014, los investigadores de ESET tenían un socio– escribió papel blanco en la actividad de las botnets. Llamó a Ebury «la puerta trasera de Linux más sofisticada que su equipo haya visto jamás».

Los ciberdelincuentes utilizan Ebury como una poderosa puerta trasera y ladrón de licencias. Después de acceder al servidor, la botnet puede instalar más malware, redirigir a los visitantes del sitio web a anuncios falsos y ejecutar tráfico proxy para enviar spam. Según funcionarios estadounidenses, la operación generó millones de dólares en fraude.

«Estuvo muy bien hecho y pudieron pasar desapercibidos durante años», dijo Léveillé a TNW.

Un año después de que se hicieran públicos los documentos originales de ESET, el presunto operador de Ebury fue arrestado en Finlandia. Su nombre es Maxim Senakh. El ciudadano ruso fue extraditado a Estados Unidos por las autoridades finlandesas.

El hombre de 41 años finalmente se declaró culpable de fraude informático. En 2017 fue condenado a casi cuatro años de prisión.

Dentro de presione soltarel Departamento de Justicia de EE.UU. dicho: Ebury se ve afectado por «decenas de miles» de servidores en todo el mundo. Pero esto es sólo una parte del todo.

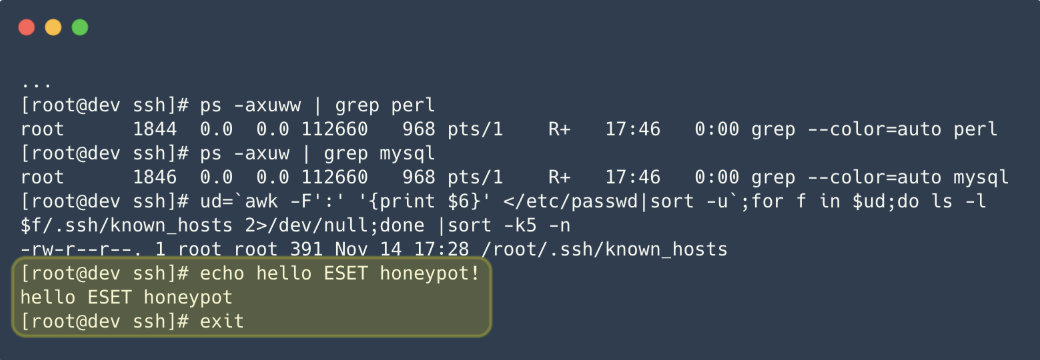

Hola honeypot de ESET.

A medida que avanzaba el ensayo de Senakh, los investigadores de ESET se apresuraron a seguir el siguiente paso de Ebury. Descubrieron que la botnet todavía se estaba expandiendo y recibiendo actualizaciones. Pero su labor detectivesca no permaneció oculta por mucho tiempo.

«Cada vez era más difícil hacer invisible la cera de abejas», afirma Léveillé. «Tenían muchas técnicas para encontrarlos».

Una abeja se comportó de manera extraña cuando colocaron a Ebury. Luego, el operador de la botnet abandonó el servidor. También enviaron un mensaje a sus enemigos: «¡Hola ESET cariño!»

A medida que el caso se enfrió, se desarrolló otro en los Países Bajos.

A finales de 2021, el NHTCU creó otra pista para ESET. Trabajando juntos, grupos de ciberdelincuencia y empresas de ciberseguridad investigaron el desarrollo de Ebury.

«La botnet ha crecido», afirmó Léveillé. «Una nueva víctima y un caso aún mayor».

ESET ahora estima que Ebury ha comprometido 400.000 servidores desde 2009. En un caso el año pasado, 70.000 servidores de un proveedor de hosting fueron infectados con malware. A finales de 2023, más de 100.000 servidores de un proveedor de alojamiento todavía estaban comprometidos.

Algunos de estos servidores se han utilizado para robos de tarjetas de crédito y criptomonedas.

La botnet viene con Bitcoin

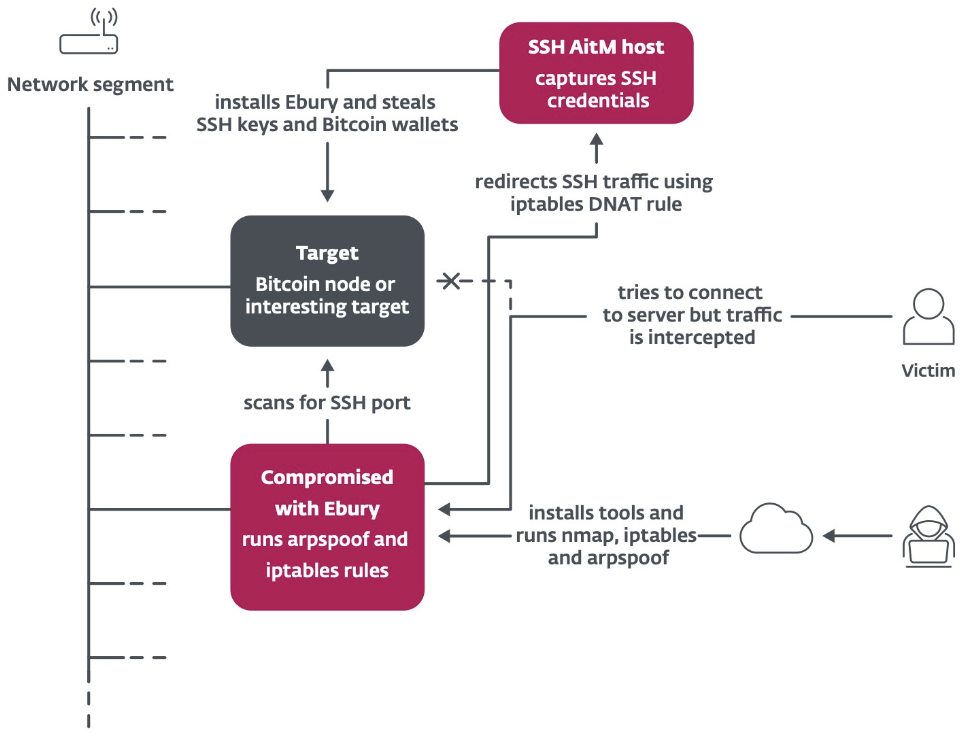

Para robar criptomonedas, Ebury ha instalado enemigo en el medio ataques (AitM), una sofisticada técnica de phishing utilizada para obtener acceso a las credenciales de inicio de sesión y a la información de la sesión.

En la aplicación AitM, la botnet Interceptó el tráfico de red de objetivos interesantes dentro del centro de datos. Luego, el tráfico se transfirió al servidor que recuperó la licencia.

Los piratas informáticos también utilizaron servidores que Ebury había comprometido previamente. Cuando estos servidores están en el mismo segmento de red que el nuevo destino, brindan margen para el mapeo.

Bitcoin y Ethereum se encuentran entre los grandes objetivos. Una vez que la víctima ingresó la contraseña, Ebury robó automáticamente la billetera de criptomonedas alojada en el servidor.

El ataque AitM proporcionó una nueva y poderosa forma de monetizar rápidamente las botnets.

«El robo de criptomonedas no es algo que hayamos visto antes», afirmó Léveillé.

La investigación holandesa continúa

También aumentó el número de víctimas en Ebury. Ahora se encuentran en universidades, pequeñas empresas, grandes corporaciones y comerciantes de criptomonedas. También incluyen proveedores de servicios de Internet, nodos de salida Tor, proveedores de alojamiento compartido y proveedores de servidores dedicados.

Para ocultar sus delitos, los operadores de Ebury suelen utilizar identidades robadas para alquilar infraestructura de servidores y llevar a cabo sus ataques. Estas técnicas llevan a los investigadores por el camino equivocado.

«Son muy buenos para desdibujar las líneas». dijo Léveillé.

NHTCU encontró evidencia adicional de subversión. En nuevo informe técnico de ESETDestacado por los luchadores contra el crimen holandeses. Muchas técnicas de anonimización.

Las huellas digitales de Ebury a menudo resultan ser falsas, afirmó la NTCU. El rastro conducía a menudo hasta personas (aparentemente) inocentes.

Usé el monikers y las credenciales de cibercriminales conocidos para influenciar a los investigadores en su camino. En un servidor de respaldo incautado, la NHTCU encontró una copia completa del sitio web ilegal con acceso a otros estafadores.

«Por lo tanto, el grupo Ebury no sólo se beneficia del robo de las credenciales de inicio de sesión robadas, sino que también puede utilizar las credenciales de los ciberdelincuentes que las roban», afirma la policía holandesa.

«Así pueden crear una ‘máscara criminal’ que apunte en una dirección diferente a la de ellos mismos».

A pesar de estas pistas falsas, la NHTCU dice que se están buscando activamente «varios indicadores digitales prometedores». Léveille, por el contrario, se toma un descanso en su investigación de diez años.

«No está cerrado, pero no estoy seguro de si hay alguien detrás», dijo. «Es todavía una incógnita, al menos para mí».

Criptomaniaticos en internet Información acerca de bitcoin, ethereum, finanzas en internet

Criptomaniaticos en internet Información acerca de bitcoin, ethereum, finanzas en internet